仮想化で社内LANを構築して、一世代前のWindowsサーバーを構築したよ1

2014年07月12日

最近では、WebホスティングにAmazon Web Service(以下AWS)の採用はある意味定番の域に達してきた感があります。

弊社でもいくつかのサーバーはAWSを利用して運用しています。

このAWS、使い方を間違えると

・性能の割に結構高い

・よく分からない用語ばかりがある

・俺はホームページを公開したいだけなんだ

といった感じで、あんまりな状態になります。

AWSは利用時間による従量制のため、24時間フルタイムで使っていると、他の会社のホスティングサービスのほうがお値打ちになります。

例えば

某社のメモリ1GBプランは896円です。

http://www.onamae-server.com/vps/

それと同レベルのAWSのプラン(m1.small)は1時間の利用で0.044ドルですので1日1.056ドル

一ヶ月で32.736ドルです。

つまり、約3,300円です。

http://aws.amazon.com/jp/ec2/pricing/

つまりAWSは、通常のホスティングサーバのサービスではなく、AWSの良さはそこにはないんです。

AWSの良さは

1.瞬間的にすごくたくさんのコンピュータで計算できる

(時間単位の支払いだからね)

2.簡単に保守性の高いサーバを構成できる

(バックアップ機能からロードバランサまで一式揃っているからね)

という点です。

つまり、今までは大手のSIer以外は、実現できなかった大規模構成のマシンを、簡単に少額で実現できる点にあります。

(まぁ、AWSを知っている人ならば当たり前の当たり前のことですけどね。)

で、今回は2.の「簡単に保守性の高いサーバを構成できる」って、メリットを活かして、業務の改善を行ったわけです。

弊社は静岡、浜松、沼津の三拠点があり、それぞれをVPNで社内LAN接続しています。

この社内LANにはドメインコントローラーや共有サーバ、売上管理システム等があり、どの拠点にいても同じデータが見れます。

しかし、これらのサーバ・システムは静岡本社の社内ネットワークに物理的に配置されているため、物理的な故障等のリスクが常にあります。

そこでこれらのサーバ・システムを仮想化して、保守性の高いクラウドに再配置しようと考えたわけです。

ちなみにウチは開発中心なので、サーバ管理はそこまで専門じゃないはずなので、外部のパートナーさんにお願いしようとしたのですが、某システムの保証期限という時間的な制約のため、半泣きになってやったわけです。(泣)

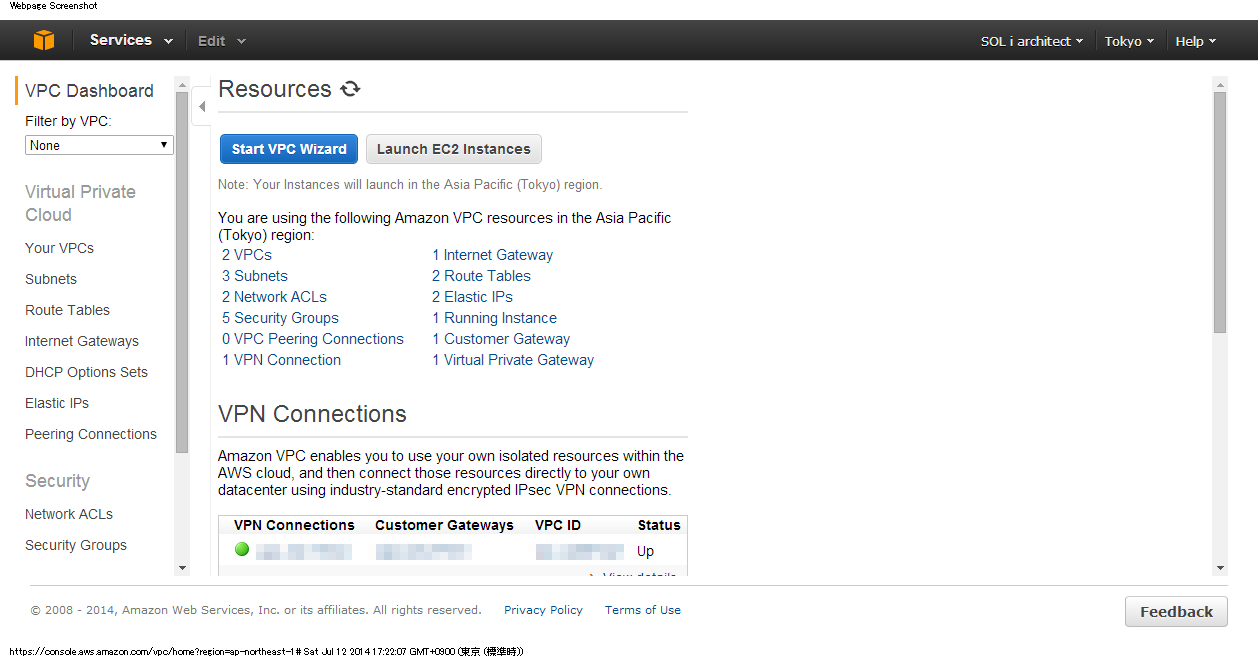

AWSにはVPCというサービスが有り、これはAWS内に仮想的なローカルネットワークを作るサービスです。

つまり、インターネット公開されていない、特別なネットワークを作ることができるわけです。

なんのメリットが有るの?と、言われれば、例えば先程の1.の「瞬間的にすごくたくさんのコンピュータで計算できる」は、インターネット公開する必要はないわけで、むしろ、公開されてしまっては困るわけです。また、データベースだけは公開したくない。という要望もあるわけです。

今回の要求ではこの仮想的なローカルネットワークを構築し、ここへ弊社のサーバ・システムを移設し、弊社の社内LANへ接続するという野望なわけです。

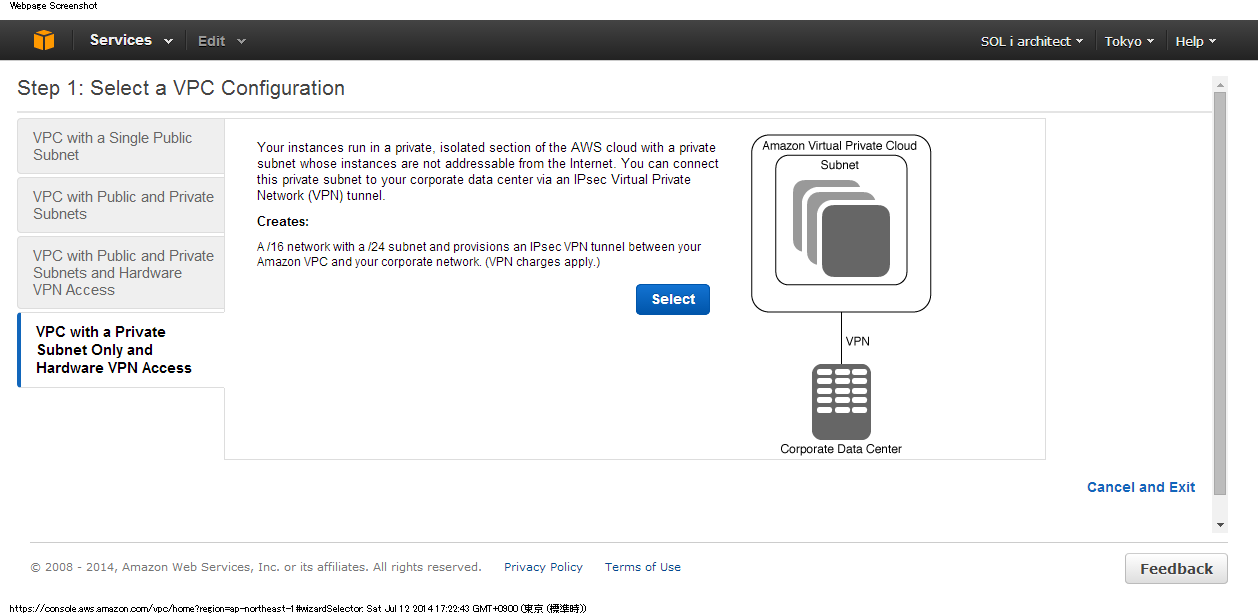

まずはVPCのセットアップ画面で「Start VPC wizard」を選択します。

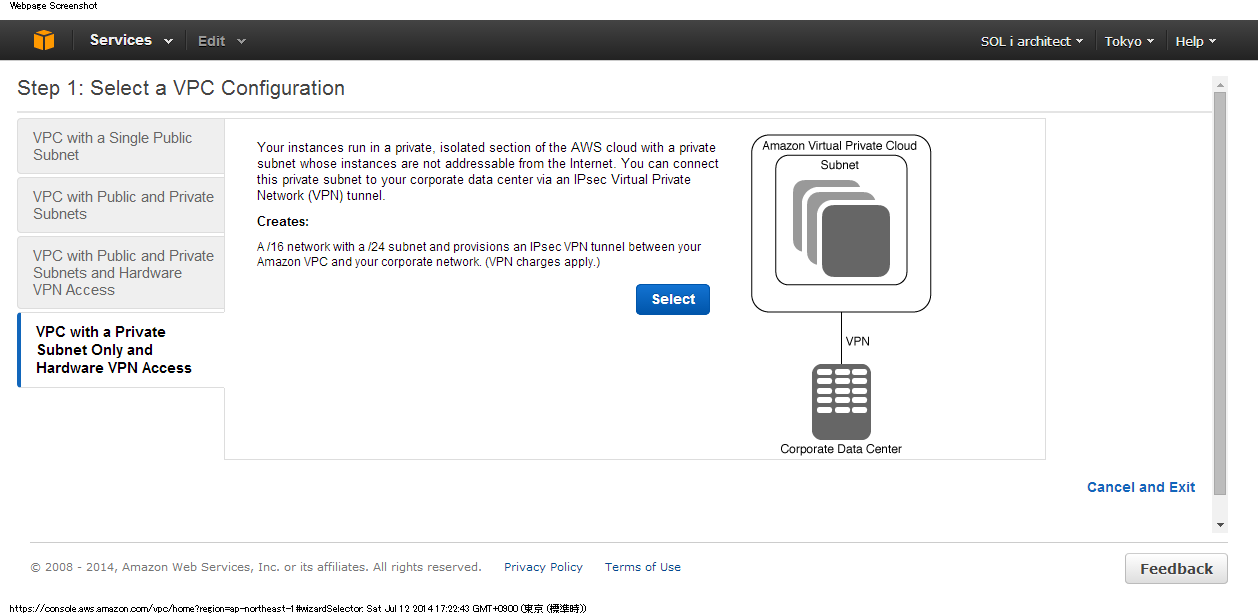

今回の要件では一番下の「VPC with aPrivate Subnet Only and Hardware VPN Access」を選択します。

※これが標準のウイザードで用意されているのがすごい!!

次はVPC nameを任意で入れて、あとは基本そのままでよいです。

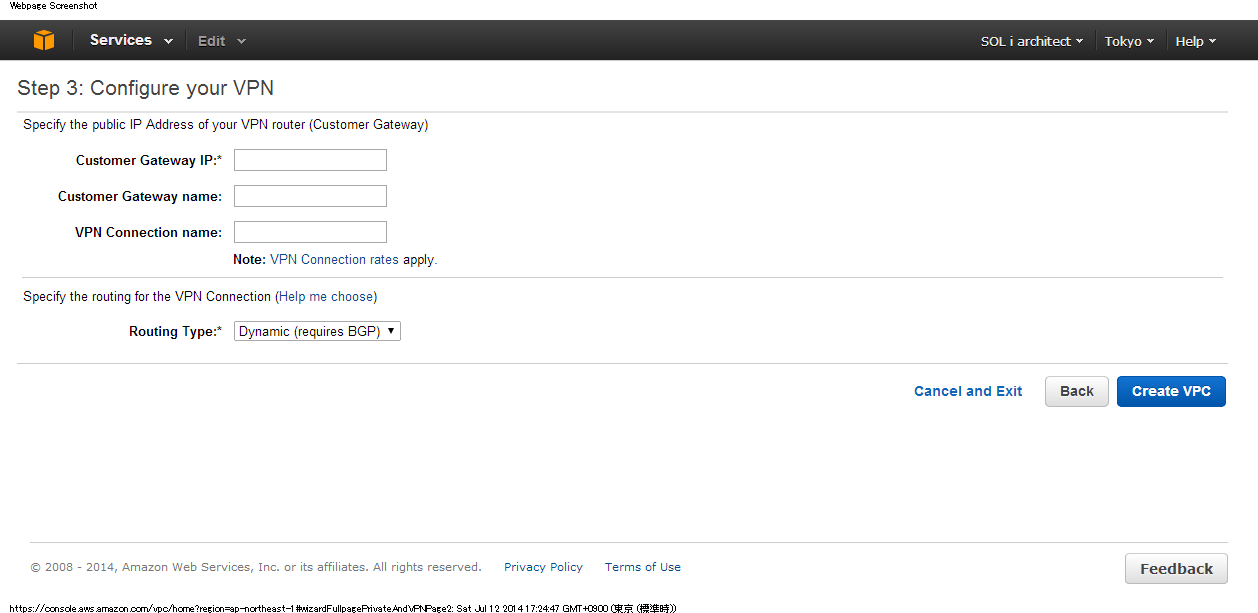

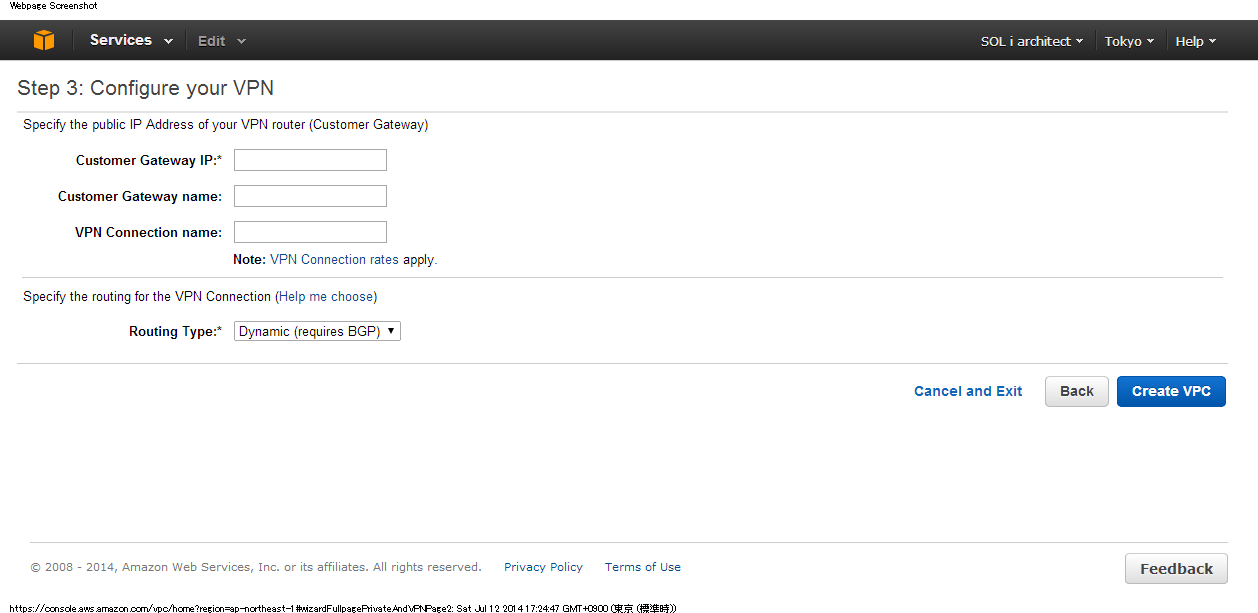

ここではCustomer Gateway IPにこちらのルーターのグローバルIPをセットします。

Routing TypeはBGPが使えるならば、BGPをセットしましょう。

で「CreateVPC」ボタンを押せば、AWS側では用意完了です。

途中でFWの設定がありますが、これはとりあえず、RDP(リモートデスクトップ)とSSH(22)のみ通しておきます。

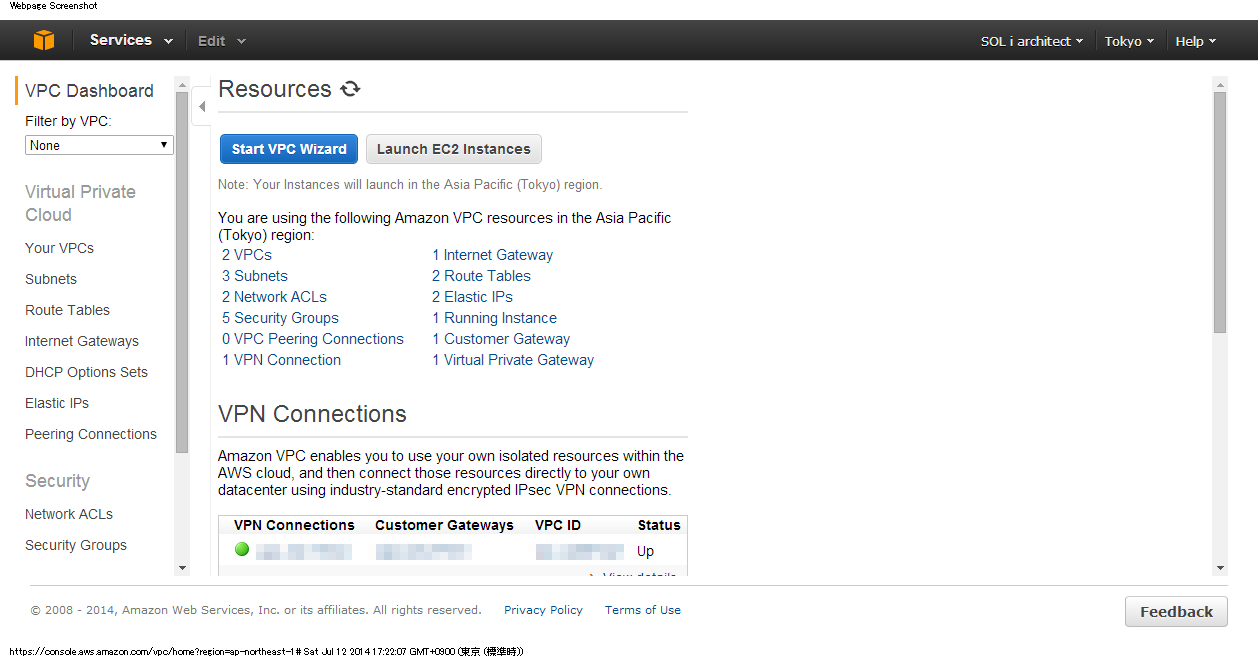

しばらく待つとイイ感じの設定でVPCと一連の設定を作ってくれます。

次は社内のルーターの設定をいじります

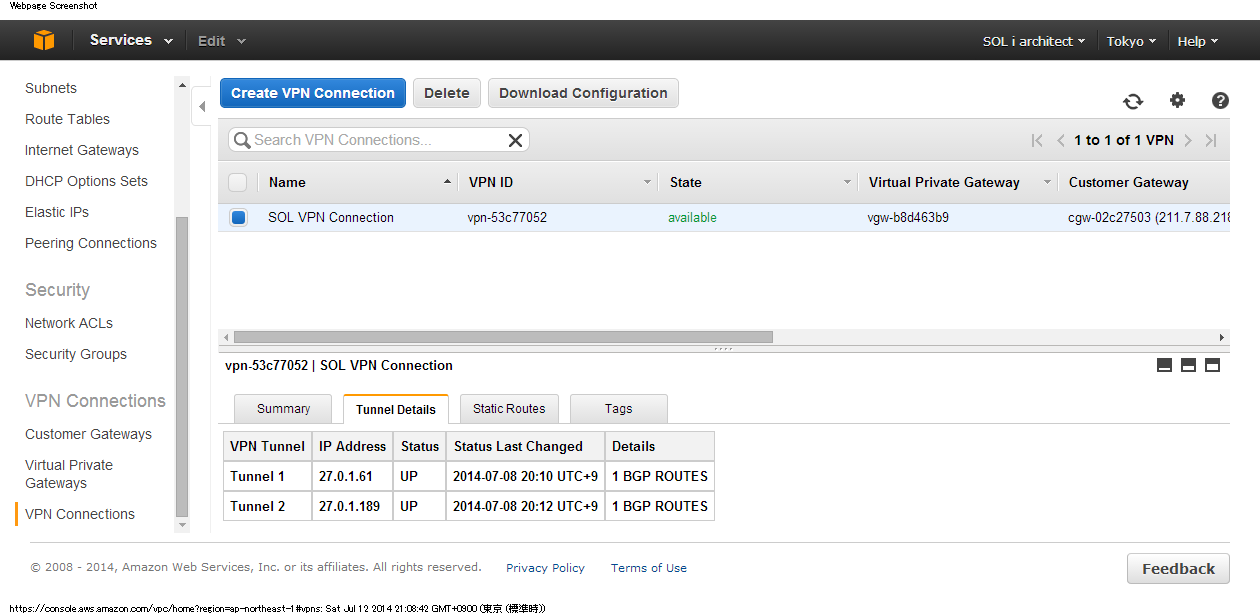

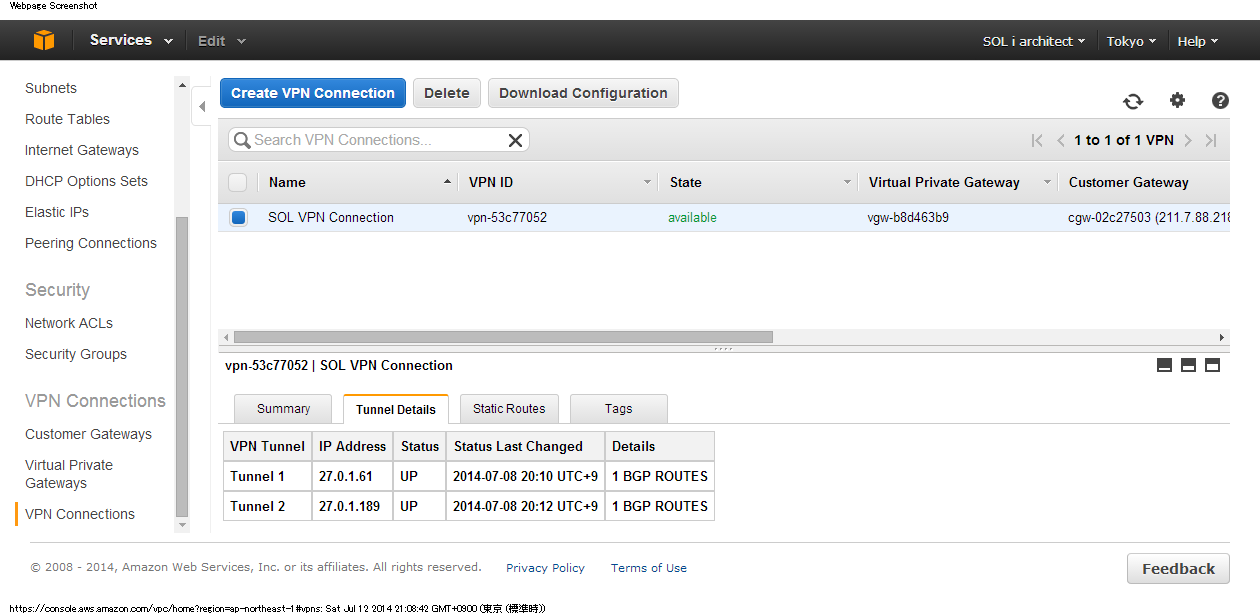

VPN connectionsから当該の設定を選択し、「Download Configuration」を押すと、ルーターに設定するファイルをダウンロードできます。

こんな感じで親切設定がダウンロードできます。

でも、当社の場合、すでに各拠点でVPNを設定済みなので

これでは問題があります。

よってこの設定を別のtunnel番号で書き直します。

例えば、こんなかんじです。

当社のルーターは安心の日本製Yamahaのルーターです。

こいつに上記の設定を加えます。

そうすると下記のように接続を確認できます。

さて、t1.microで適当なマシンを作成して疎通を確認します。

ネットワークグループにVPCで作成したグループを指定してインスタンスを作り起動します。

sshが通ってターミナルが見れればOKです。

これでひとまず社内LANは完成しました。

このあと作成した仮想的ローカルネットワークに弊社のサーバ・システムを移設するわけですが、

これが普通の方法ではありませんでした。(泣)

だって、あたりまえだけどAMIないし…

そこで、一度社内で仮想化して、AWSに転送する方法を取りました。

この方法については次回、ご説明したいと思います。

んがんぐ。

弊社でもいくつかのサーバーはAWSを利用して運用しています。

このAWS、使い方を間違えると

・性能の割に結構高い

・よく分からない用語ばかりがある

・俺はホームページを公開したいだけなんだ

といった感じで、あんまりな状態になります。

AWSは利用時間による従量制のため、24時間フルタイムで使っていると、他の会社のホスティングサービスのほうがお値打ちになります。

例えば

某社のメモリ1GBプランは896円です。

http://www.onamae-server.com/vps/

それと同レベルのAWSのプラン(m1.small)は1時間の利用で0.044ドルですので1日1.056ドル

一ヶ月で32.736ドルです。

つまり、約3,300円です。

http://aws.amazon.com/jp/ec2/pricing/

つまりAWSは、通常のホスティングサーバのサービスではなく、AWSの良さはそこにはないんです。

AWSの良さは

1.瞬間的にすごくたくさんのコンピュータで計算できる

(時間単位の支払いだからね)

2.簡単に保守性の高いサーバを構成できる

(バックアップ機能からロードバランサまで一式揃っているからね)

という点です。

つまり、今までは大手のSIer以外は、実現できなかった大規模構成のマシンを、簡単に少額で実現できる点にあります。

(まぁ、AWSを知っている人ならば当たり前の当たり前のことですけどね。)

で、今回は2.の「簡単に保守性の高いサーバを構成できる」って、メリットを活かして、業務の改善を行ったわけです。

弊社は静岡、浜松、沼津の三拠点があり、それぞれをVPNで社内LAN接続しています。

この社内LANにはドメインコントローラーや共有サーバ、売上管理システム等があり、どの拠点にいても同じデータが見れます。

しかし、これらのサーバ・システムは静岡本社の社内ネットワークに物理的に配置されているため、物理的な故障等のリスクが常にあります。

そこでこれらのサーバ・システムを仮想化して、保守性の高いクラウドに再配置しようと考えたわけです。

ちなみにウチは開発中心なので、サーバ管理はそこまで専門じゃないはずなので、外部のパートナーさんにお願いしようとしたのですが、某システムの保証期限という時間的な制約のため、半泣きになってやったわけです。(泣)

AWSにはVPCというサービスが有り、これはAWS内に仮想的なローカルネットワークを作るサービスです。

つまり、インターネット公開されていない、特別なネットワークを作ることができるわけです。

なんのメリットが有るの?と、言われれば、例えば先程の1.の「瞬間的にすごくたくさんのコンピュータで計算できる」は、インターネット公開する必要はないわけで、むしろ、公開されてしまっては困るわけです。また、データベースだけは公開したくない。という要望もあるわけです。

今回の要求ではこの仮想的なローカルネットワークを構築し、ここへ弊社のサーバ・システムを移設し、弊社の社内LANへ接続するという野望なわけです。

まずはVPCのセットアップ画面で「Start VPC wizard」を選択します。

今回の要件では一番下の「VPC with aPrivate Subnet Only and Hardware VPN Access」を選択します。

※これが標準のウイザードで用意されているのがすごい!!

次はVPC nameを任意で入れて、あとは基本そのままでよいです。

ここではCustomer Gateway IPにこちらのルーターのグローバルIPをセットします。

Routing TypeはBGPが使えるならば、BGPをセットしましょう。

で「CreateVPC」ボタンを押せば、AWS側では用意完了です。

途中でFWの設定がありますが、これはとりあえず、RDP(リモートデスクトップ)とSSH(22)のみ通しておきます。

しばらく待つとイイ感じの設定でVPCと一連の設定を作ってくれます。

次は社内のルーターの設定をいじります

VPN connectionsから当該の設定を選択し、「Download Configuration」を押すと、ルーターに設定するファイルをダウンロードできます。

こんな感じで親切設定がダウンロードできます。

# Amazon Web Services

# Virtual Private Cloud

# AWS utilizes unique identifiers to manage the configuration of

# a VPN Connection. Each VPN Connection is assigned an identifier and is

# associated with two other identifiers, namely the

# Customer Gateway Identifier and Virtual Private Gateway Identifier.

#

# Your VPN Connection ID : vpn-xxxx

# Your Virtual Private Gateway ID : vgw-xxxx

# Your Customer Gateway ID : cgw-xxxxx

#

#

# This configuration consists of two tunnels. Both tunnels must be

# configured on your Customer Gateway.

#

# --------------------------------------------------------------------------------

# IPSec Tunnel #1

# --------------------------------------------------------------------------------

# #1: Internet Key Exchange (IKE) Configuration

#

# A policy is established for the supported ISAKMP encryption,

# authentication, Diffie-Hellman, lifetime, and key parameters.

#

tunnel select 1

ipsec ike encryption 1 aes-cbc

ipsec ike group 1 modp1024

ipsec ike hash 1 sha

# This line stores the Pre Shared Key used to authenticate the

# tunnel endpoints.

#

でも、当社の場合、すでに各拠点でVPNを設定済みなので

これでは問題があります。

よってこの設定を別のtunnel番号で書き直します。

例えば、こんなかんじです。

tunnel select 3

description tunnel Amazon-GW

ipsec ike encryption 3 aes-cbc

ipsec ike group 3 modp1024

ipsec ike hash 3 sha

ipsec ike pre-shared-key 3 text パスワード → ダウンロードデータのまま

ipsec tunnel 203

ipsec sa policy 203 3 esp aes-cbc sha-hmac

ipsec ike duration ipsec-sa 3 3600

ipsec ike pfs 3 on

ipsec tunnel outer df-bit clear

ipsec ike keepalive use 3 on dpd 10 3

ipsec ike local address 3 xxx.xxx.xxx.xxx → 社内のGateway IPアドレス

ipsec ike remote address 3 xxx.xxx.xxx.xxx → ダウンロードデータのまま

ip tunnel address xxx.xxx.xxx.xxx/30 → ダウンロードデータのまま

ip tunnel remote address xxx.xxx.xxx.xxx → ダウンロードデータのまま

ip tunnel tcp mss limit 1387

tunnel enable 3

tunnel select none

ipsec auto refresh on

tunnel select 4

ipsec ike encryption 4 aes-cbc

ipsec ike group 4 modp1024

ipsec ike hash 4 sha

ipsec ike pre-shared-key 4 text パスワード → ダウンロードデータのまま

ipsec tunnel 204

ipsec sa policy 204 4 esp aes-cbc sha-hmac

ipsec ike duration ipsec-sa 4 3600

description tunnel Amazon-GW2

ipsec ike pfs 4 on

ipsec tunnel outer df-bit clear

ipsec ike keepalive use 4 on dpd 10 3

ipsec ike local address 4 xxx.xxx.xxx.xxx → 社内のGateway IPアドレス

ipsec ike remote address 4 xxx.xxx.xxx.xxx → ダウンロードデータのまま

ip tunnel address xxx.xxx.xxx.xxx/30 → ダウンロードデータのまま

ip tunnel remote address xxx.xxx.xxx.xxx → ダウンロードデータのまま

ip tunnel tcp mss limit 1387

tunnel enable 4

tunnel select none

ipsec auto refresh on

ip route 10.0.0.0/16 gateway tunnel 3 keepalive 1 gateway tunnel 4 weight 0

ip keepalive 3 icmp-echo 1 5 xxx.xxx.xxx.xxx → ダウンロードデータのまま

bgp configure refresh

当社のルーターは安心の日本製Yamahaのルーターです。

こいつに上記の設定を加えます。

そうすると下記のように接続を確認できます。

さて、t1.microで適当なマシンを作成して疎通を確認します。

ネットワークグループにVPCで作成したグループを指定してインスタンスを作り起動します。

sshが通ってターミナルが見れればOKです。

これでひとまず社内LANは完成しました。

このあと作成した仮想的ローカルネットワークに弊社のサーバ・システムを移設するわけですが、

これが普通の方法ではありませんでした。(泣)

だって、あたりまえだけどAMIないし…

そこで、一度社内で仮想化して、AWSに転送する方法を取りました。

この方法については次回、ご説明したいと思います。

んがんぐ。

小ネタ

今の時代、出会いはwebで!続きもwebで!静岡在住の人に送るマッチングサービス4選

エンジニアvsデザイナーメモ比較!良いメモを取るコツとは?

「アタリショック」とその復活

仮想化で社内LANを構築して、一世代前のWindowsサーバーを構築したよ2

秒速で稼ぐ人、それに続く人、プログラマー

今の時代、出会いはwebで!続きもwebで!静岡在住の人に送るマッチングサービス4選

エンジニアvsデザイナーメモ比較!良いメモを取るコツとは?

「アタリショック」とその復活

仮想化で社内LANを構築して、一世代前のWindowsサーバーを構築したよ2

秒速で稼ぐ人、それに続く人、プログラマー